Technologies de détection à large portée

Pré-filtrage intelligent

Analyse globale sans canal de retour

L'avantage Retarus

Quarantaine basée sur des règles

Rapports et suivi

Sécurité en réseau

Évaluations et commentaires des clients

Caractéristiques

- Analyse de la réputation

- Extraction d'URL à partir de fichiers

- Contrôle anti-malware

- Large éventail de types de fichiers pris en charge : Compressé, Office et HTML

- Apprentissage automatique, réseaux neuronaux et analyse comportementale

- Mécanismes avancés de lutte contre l'évasion

- Les CIO et les rapports de MITRE

- Hyperviseur personnalisé

- Analyse de la réputation

- Extraction d'URL à partir de fichiers

- Contrôle anti-malware

- Large éventail de types de fichiers pris en charge : Compressé, Office et HTML

- Apprentissage automatique, réseaux neuronaux et analyse comportementale

- Mécanismes avancés de lutte contre l'évasion

- Les CIO et les rapports de MITRE

- Hyperviseur personnalisé

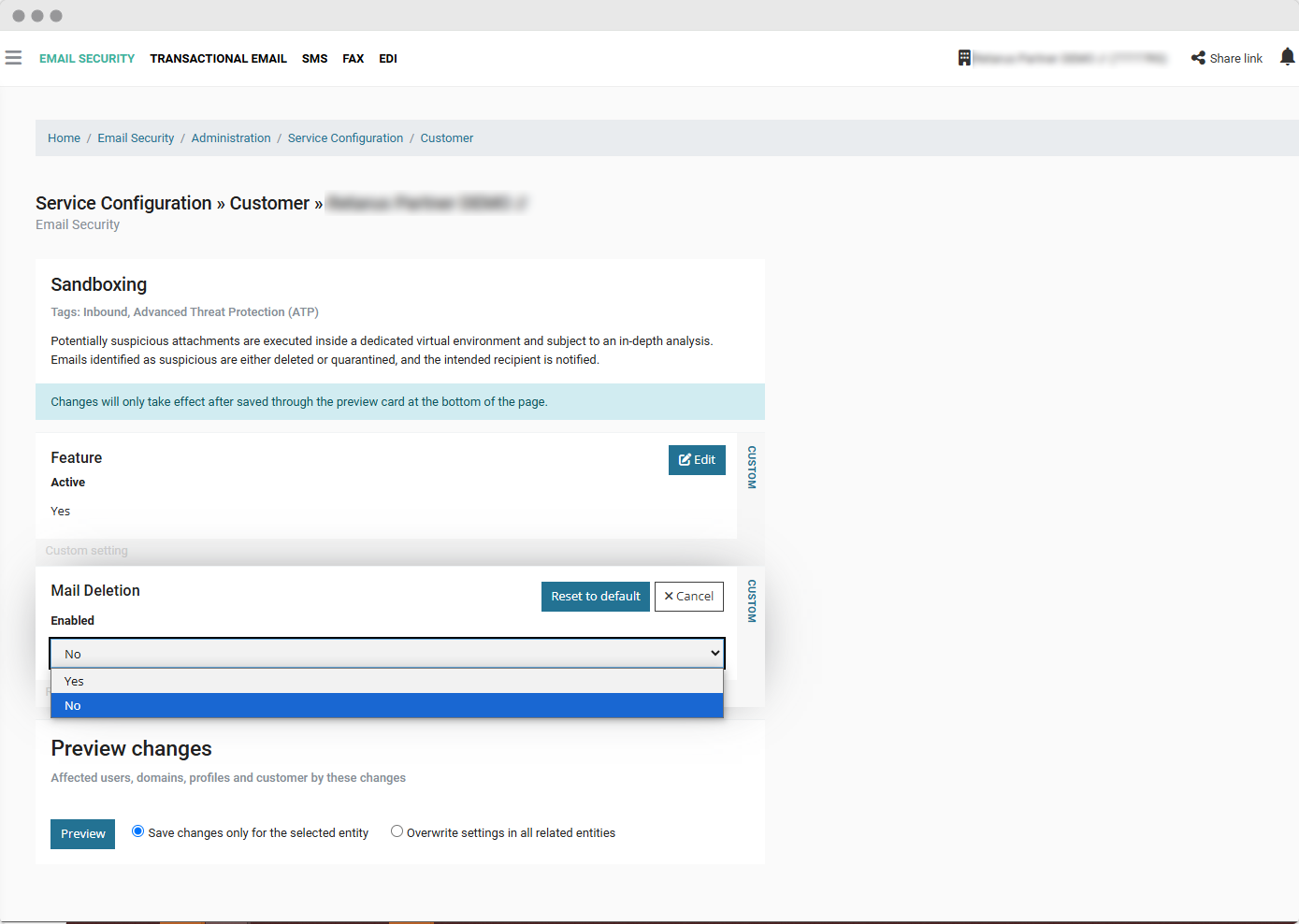

Grâce à la technologie sandbox de pointe, vous bénéficiez toujours automatiquement d’approches d’apprentissage automatique, de réseaux neuronaux et d’analyses comportementales de pointe.

Les renseignements sur les menaces, mis en réseau à l’échelle mondiale et fondés sur l’analyse de milliers de fichiers, permettent au système de détecter rapidement et précisément les nouvelles menaces. Ce pool de données partagées est alimenté en permanence par des milliers d’entreprises, d’autorités et de partenaires dans le monde entier.

Le résultat : Des modèles d’IA qui sont toujours à jour et qui améliorent continuellement notre technologie de détection – garantissant une protection fiable de votre communication par courrier électronique en temps réel.

- Bac à sable en nuage privé – entièrement géré dans l’UE – garanti contractuellement

- Analyse basée sur le hachage – aucun contenu personnel, tel que les fichiers, les destinataires, les lignes d’objet ou les résultats des vérifications, n’est partagé avec des tiers.

- Sécurité certifiée – ISO 27001 et SOC 2 Type II, avec des tests de pénétration réguliers

- La minimisation des données en pratique – toutes les données sont supprimées dès que l’analyse est terminée

- Cryptage de bout en bout – pour tous les systèmes de transmission et de fichiers

Retarus Sécurité du courrier électronique : L'avantage européen

Offre de services complets en nuage

Véritablement européen, sans compromis

L'expertise de l'entreprise depuis 1992

De vraies personnes, un vrai soutien

Votre prochaine étape ?

Questions fréquemment posées

Quels types de fichiers sont analysés par le bac à sable ?

Le bac à sable vérifie une grande variété de types de fichiers, y compris les fichiers exécutables, les documents de bureau, les PDF et les fichiers d'archive compressés. Même si les extensions de données ont été manipulées, le bac à sable reconnaît le type de données à analyser.

Combien de temps faut-il pour qu’un fichier soit analysé dans le bac à sable ?

La durée de l'analyse des fichiers varie, mais elle est inférieure à quatre minutes dans la plupart des cas. La vérification de fichiers particulièrement volumineux ou complexes, par exemple dans des archives, peut prendre un peu plus de temps. Notre fonction de pré-filtrage intelligent évalue à l'avance les avantages de l'analyse en bac à sable et ne transmet que les messages électroniques pour lesquels l'analyse en bac à sable apporte une réelle valeur ajoutée. De cette manière, les performances optimales sont maintenues tout en garantissant la sécurité.

Quelles sont les techniques anti-évasion utilisées ?

Avec notre sandboxing piloté par l'IA, nous nous appuyons sur des approches de pointe pour empêcher les logiciels malveillants de reconnaître l'environnement d'analyse et d'adapter leur comportement. Il s'agit notamment de mécanismes de protection contre la détection des environnements virtuels et de méthodes permettant d'exposer les stratagèmes visant à retarder les comportements nuisibles.

Le bac à sable peut-il également analyser les URL contenues dans les courriels ?

Oui, le bac à sable vérifie les URL intégrées dans les courriers électroniques en ouvrant le contenu lié dans un environnement sécurisé et en l'examinant pour détecter tout comportement nuisible.