Potente protezione da phishing e ransomware

Stop all'ingegneria sociale e alle frodi dei CEO

Rimanere un passo avanti agli attaccanti

Il vantaggio di Retarus

Tecnologia all'avanguardia

Protezione dei dati europei

La trasparenza crea fiducia

Valutazioni e recensioni dei clienti

Caratteristiche

- Analizza il tipo MIME, il contenuto effettivo e i valori hash.

- Estrae testo e impronte digitali dagli allegati (ad esempio, HTML, PDF, DOC).

- Estrae gli URL dagli allegati per valutare il rischio potenziale.

- Decomprime e scansiona i file ZIP

- Rilevare il phishing nei moduli PDF e HTML

- Analizza le immagini per bloccare lo spam di sole immagini (ad esempio, i codici QR).

- Classifica immagini simili utilizzando gli istogrammi di colore, oltre al riconoscimento OCR, dei volti e dei loghi per identificare le campagne di truffa.

- Analizza i dettagli dell’intestazione

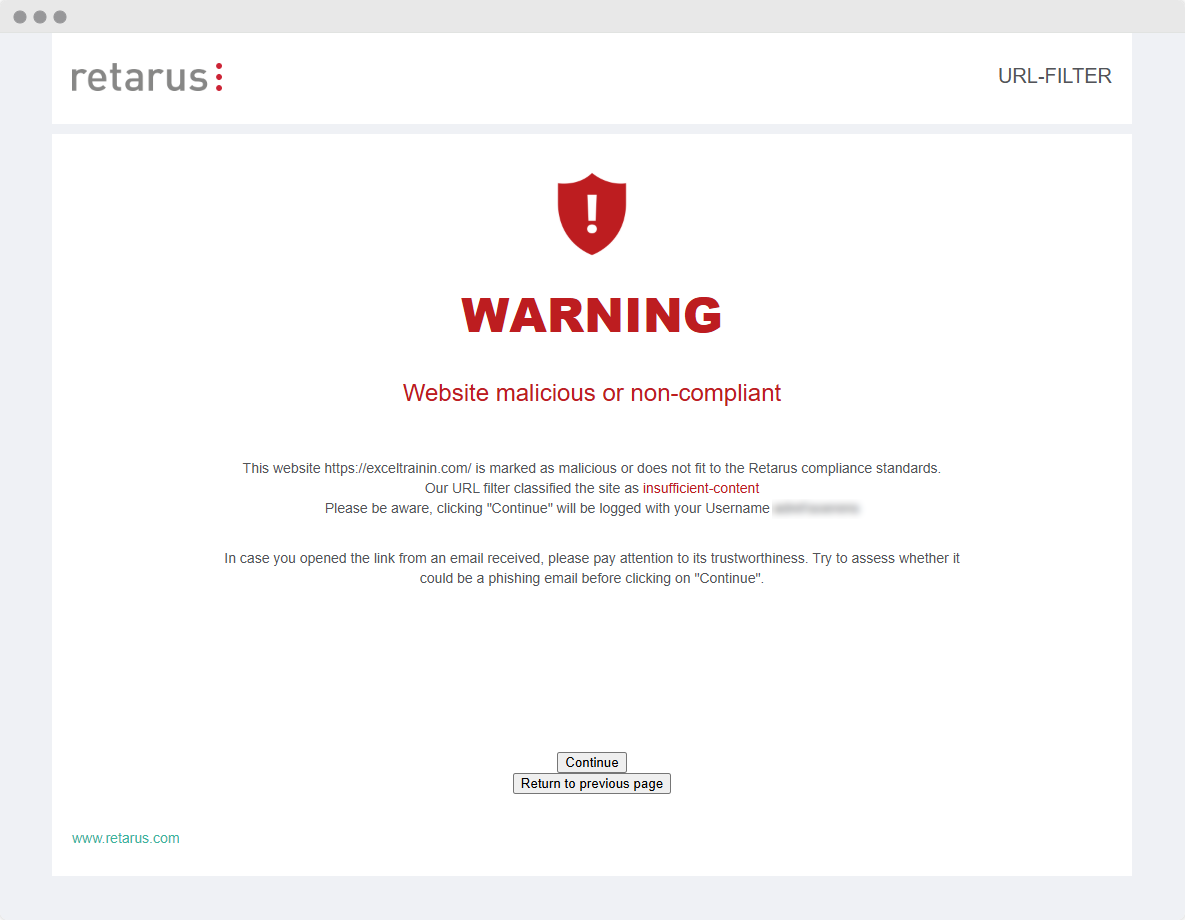

- Verifica la presenza di domini e set di caratteri dall’aspetto simile (similarità di dominio)

- Rileva nomi di mittenti contraffatti, spoofing “da” o spoofing “dominio”.

- Consegna di e-mail legittime tramite l’autenticazione delle e-mail (SPF) e gli elenchi di permessi.

Retarus Sicurezza delle e-mail: Il vantaggio europeo

Offerta cloud a servizio completo

Veramente europeo, senza compromessi

Competenza aziendale dal 1992

Persone reali, supporto reale

Cosa c'è dopo?

Esplora i nostri servizi di sicurezza e-mail

AI-Powered Sandboxing

Isolate e analizzate i messaggi di posta elettronica e gli allegati prima che possano essere danneggiati - in conformità con la protezione dei dati.

Post-Delivery Protection

Aumentate la sicurezza con il nostro brevetto Patient Zero Detection, anche dopo la ricezione di un'e-mail.

Continuare con la continuità delle e-mail

Mantenete la comunicazione via e-mail anche durante le interruzioni, con la nostra soluzione di ripiego indipendente.

Domande frequenti

Quali dati richiede Retarus per l’analisi e come vengono utilizzati?

Estraiamo solo metadati selezionati, come le proprietà dei file o i valori hash, e controlliamo questi dettagli con i database di intelligence sulle minacce. Di norma, questi dati sono anonimizzati e non consentono di trarre conclusioni su contenuti o persone.

In che modo Retarus ATP si differenzia dalle soluzioni di sicurezza e-mail tradizionali?

Il gran numero di fonti di dati ci contraddistingue. Impieghiamo un approccio multilivello alla protezione, con metodi di rilevamento proattivi come l “analisi euristica, la scansione multipla e l” analisi del comportamento. Ciò consente al nostro ATP di rilevare in modo affidabile anche le minacce informatiche nuove o appositamente sviluppate, prima che le soluzioni convenzionali abbiano la possibilità di reagire.

Retarus ATP è adatto anche ad ambienti ibridi o cloud?

Sì, la nostra soluzione è progettata per integrarsi in modo flessibile nelle infrastrutture on-premise, cloud o ibride esistenti. Offriamo una connessione tramite record MX (secure email gateway) o connettore (approccio ICES).

Quale ruolo svolge l’intelligenza artificiale nella strategia di protezione di Retarus ATP?

I nostri filtri basati sull “intelligenza artificiale sono sempre utilizzati in modo complementare. Forniscono un supporto particolarmente prezioso nel riconoscimento di attacchi di phishing complessi e nell” analisi dei contenuti, del comportamento del mittente e dei dettagli del contesto.

In che modo Retarus ATP supporta il nostro reparto IT nel suo lavoro quotidiano?

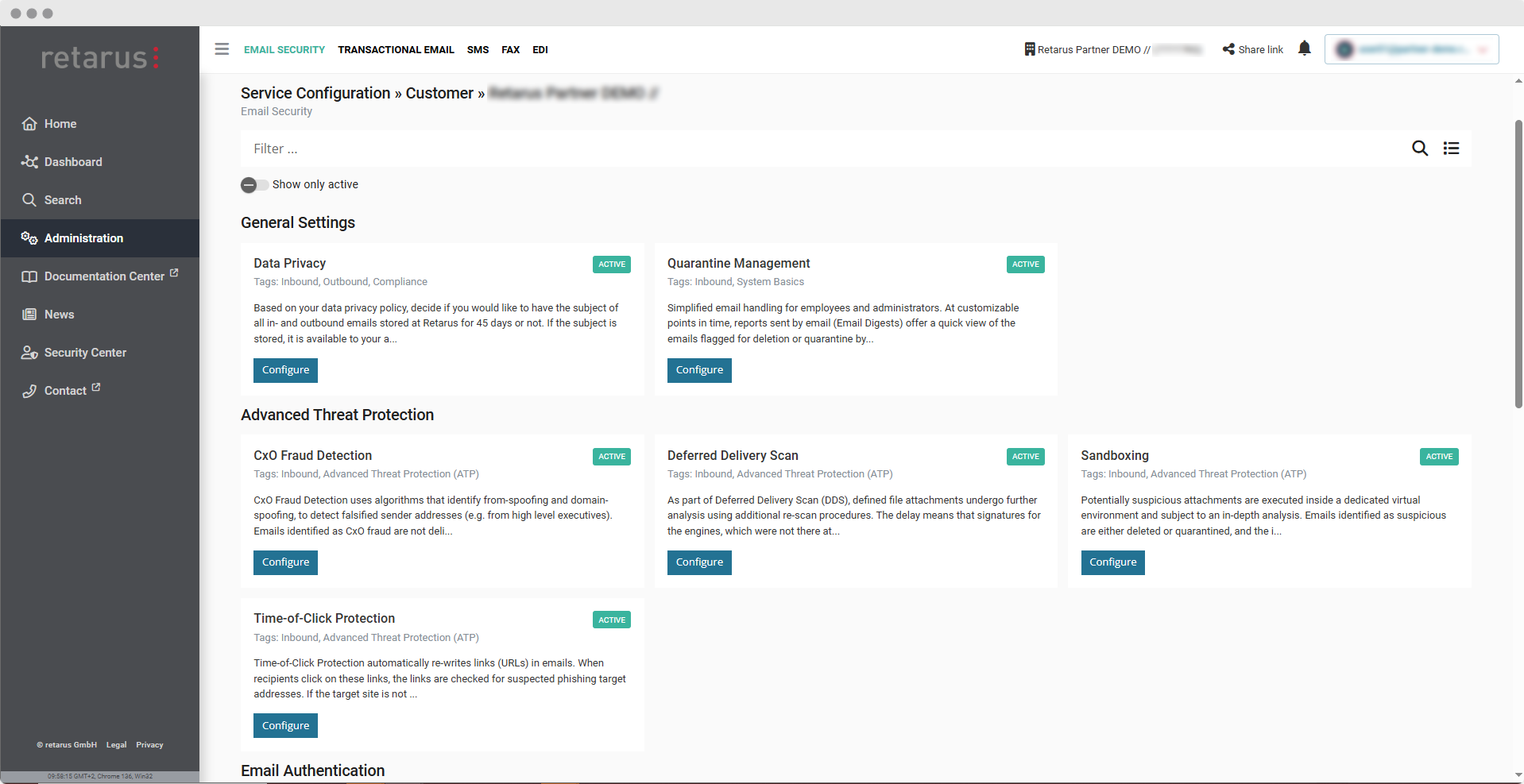

Grazie a dashboard dal design accurato, report automatizzati e linee guida granulari, la soluzione riduce il carico di lavoro amministrativo del team IT e le richieste di helpdesk grazie al self-service degli utenti (quarantena online e digest giornalieri via e-mail).

Quali informazioni ricevono gli amministratori in merito alle minacce?

Per ogni fase conclusa dei suoi controlli, Retarus fornisce un punto di tracciamento con il relativo risultato. Presentati in una panoramica ordinata all'interno del portale di amministrazione, questi punti consentono di conoscere senza lacune i motivi per cui un'e-mail è stata bloccata, consegnata o messa in quarantena: l'ideale per gli audit, la tracciabilità e la rapida analisi degli errori. Inoltre, forniamo un'ampia gamma di eventi da inserire nello strumento SIEM esistente tramite un'interfaccia.

Quali dati richiede Retarus per l’analisi e come vengono utilizzati?

Estraiamo solo metadati selezionati, come le proprietà dei file o i valori hash, e controlliamo questi dettagli con i database di intelligence sulle minacce. Di norma, questi dati sono anonimizzati e non consentono di trarre conclusioni su contenuti o persone.

In che modo Retarus ATP si differenzia dalle soluzioni di sicurezza e-mail tradizionali?

Il gran numero di fonti di dati ci contraddistingue. Impieghiamo un approccio multilivello alla protezione, con metodi di rilevamento proattivi come l “analisi euristica, la scansione multipla e l” analisi del comportamento. Ciò consente al nostro ATP di rilevare in modo affidabile anche le minacce informatiche nuove o appositamente sviluppate, prima che le soluzioni convenzionali abbiano la possibilità di reagire.

Che ruolo ha l “AI nella strategia di protezione dell” ATP di Retarus?

I nostri filtri basati sull “intelligenza artificiale sono sempre utilizzati in modo complementare. Forniscono un supporto particolarmente prezioso nel riconoscimento di attacchi di phishing complessi e nell” analisi dei contenuti, del comportamento del mittente e dei dettagli del contesto.

In che modo Retarus ATP supporta il nostro reparto IT nel suo lavoro quotidiano?

Grazie a dashboard dal design accurato, report automatizzati e linee guida granulari, la soluzione riduce il carico di lavoro amministrativo del team IT e le richieste di helpdesk grazie al self-service degli utenti (quarantena online e digest giornalieri via e-mail).