Unsere E-Mail-Security-Experten beobachten derzeit zunehmend eine raffinierte Variante des Social Engineering, die gezielt auf Unternehmen beziehungsweise deren HR-/Payroll-Abteilungen abzielt und die auf den ersten Blick schwer als Angriff erkennbar ist.

„Ehemaliger Mitarbeiter“ meldet sich mit neuer Bankverbindung

Der Ablauf ist dabei häufig identisch: Die Angreifer recherchieren über öffentlich zugängliche Jobnetzwerke wie LinkedIn, XING oder ähnlichen Plattformen nach Personen, die laut ihrem Profil bis vor Kurzem für das angeschriebene Unternehmen gearbeitet oder gerade einen neuen Job angetreten haben.

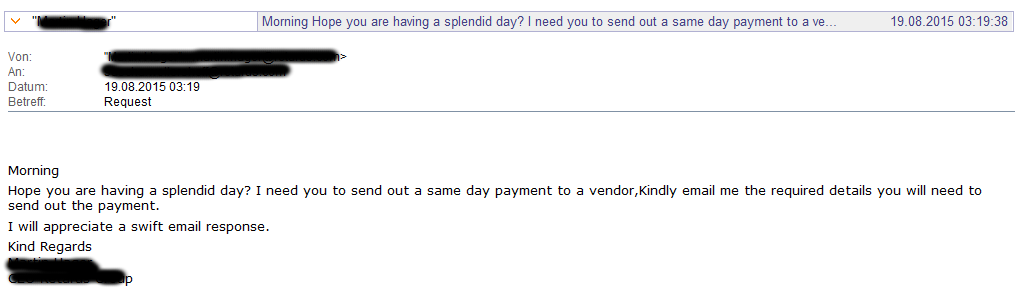

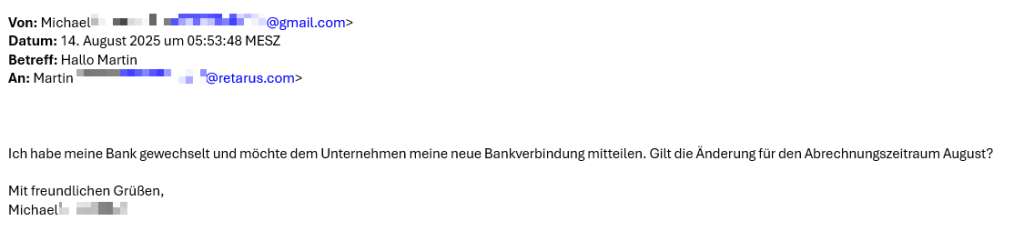

Mit einer privaten und aus technischer Sicht legitimen Mailadresse (z. B. bei Gmail oder Yahoo) versenden sie eine Nachricht an die HR- oder Payroll-Abteilung des ehemaligen Arbeitgebers.

In der Mail heißt es in der Regel sinngemäß, dass der ehemalige Mitarbeiter seine Bankverbindung geändert habe und darum bittet, noch ausstehende Restzahlungen (z. B. Gehaltsabrechnung, Bonus, Überstunden- oder Urlaubsabgeltung) auf das neue Konto zu überweisen.

In weiteren Nachrichten setzen die Angreifer – typisch für derartige Angriffe – auf Zeitdruck oder drohen mit negativen oder juristischen Konsequenzen.

Für die Empfänger in der Personalabteilung oder Lohnbuchhaltung wirkt das Szenario auf den ersten Blick durchaus plausibel, gerade weil für derartige Anliegen eher private und keine geschäftlichen E-Mail-Accounts genutzt werden.

Warum klassische Checks oft nicht ausreichen

Dies wirkt sich auch auf die technischen Erkennungsmöglichkeiten aus: Viele E-Mail-Sicherheitslösungen konzentrieren sich im ersten Schritt darauf, gefälschte Absender zu erkennen (z. B. durch SPF, DKIM, DMARC, Blocklisten). In diesem Fall haben wir es jedoch nicht mit klassischem Domain-Spoofing (also einer gefälschten Firmenadresse), sondern einer Freemail-Adresse zu tun, die per se keinerlei Verbindung zur Unternehmensdomain hat. Dies erschwert eine Erkennung allein über die Absender-Authentizität erheblich.

Deshalb ist es essenziell, auf moderne E-Mail-Security-Lösungen zu setzen, bei der zusätzlich weitergehende KI-basierte Heuristiken und Mustererkennung zum Einsatz kommen.

Sensibilisierung der Mitarbeiter als weitere Verteidigungslinie

Natürlich spielt hier nach wie vor auch die Sensibilisierung im Unternehmen eine zentrale Rolle. Mitarbeiter sollten kontinuierlich daran erinnert werden, auch vermeintlich plausible Mails kritisch zu hinterfragen.

- Konkret bedeutet dies im Alltag:

Nicht jede Mail mit Zahlungsanforderung ist legitim, selbst wenn sie von einem scheinbar „echten“ oder bekannten Kollegen kommt. - Speziell Mitarbeiter in HR, Payroll oder Finanzabteilungen sollten besonders sensibilisiert sein und in klaren Abläufen festgelegte Prüfmechanismen haben.

Sinnvoll sind etwa interne Richtlinien, die Zahlungsvorgänge sichern und Mehrfachkontrollen (z. B. Vier-Augen-Prinzip) vorschreiben. In keinem Fall sollten Gelder ausschließlich auf Basis einer E-Mail angewiesen werden.

Bei einer Zahlungs- oder Kontoinformationsänderung sollte man den angeblichen Absender außerdem nie per Antwortmail, sondern über einen anderen Kanal (z. B. Telefon, Mobilnummer) kontaktieren.

Wenn Sie mehr über die weiterführende Schutzmechanismen der Retarus Email Security erfahren möchten, sprechen Sie uns gerne an.