I nostri esperti di sicurezza della posta elettronica hanno riscontrato un aumento di una sofisticata variante di ingegneria sociale che prende di mira le compagnie, in particolare i team delle Risorse umane o dei pagamenti, con una truffa di cui a prima vista è difficile accorgersi.

Presunto ex dipendente manda nuove coordinate bancarie

Il modus operandi di solito è sempre uguale. I malintenzionati usano piattaforme di networking professionali accessibili pubblicamente, come LinkedIn, per cercare i dati delle persone che, in base ai loro profili, hanno lavorato fino a poco tempo prima presso la compagnia presa di mira o hanno appena assunto una nuova posizione.

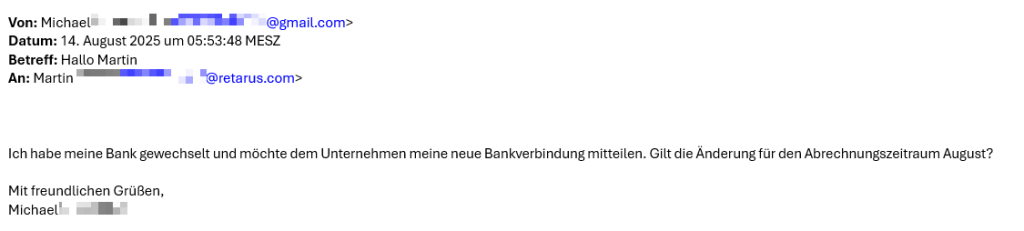

Utilizzando un indirizzo privato che sembra autentico dal punto di vista tecnico (ad esempio, Gmail o Yahoo), gli hacker inviano un messaggio al dipartimento delle Risorse umane o dell’ufficio paghe del precedente datore di lavoro.

L’e-mail di solito afferma che l’ex dipendente ha cambiato le proprie coordinate bancarie e quindi chiede che tutti i pagamenti in corso (come stipendio, bonus, straordinari o ferie) siano trasferiti al nuovo conto.

Nei messaggi successivi, i truffatori mettono fretta (tipico in attacchi simili) o minacciano la compagnia di azioni legali.

Al destinatario del dipartimento Risorse umane o pagamenti della compagnia lo scenario sembra del tutto plausibile a prima vista, soprattutto perché gli ex dipendenti tendono a usare account e-mail privati anziché quelli aziendali in questi casi.

Perché i normali controlli spesso si rivelano insufficienti

Questo ha un impatto sulle opzioni tecniche di rilevamento disponibili. Le soluzioni per la sicurezza della posta elettronica spesso si concentrano sul rilevamento di indirizzi del mittente falsi, ad esempio tramite SPF, DKIM, DMARC ed elenchi dei bloccati, come prima linea di difesa. In questi casi, tuttavia, non abbiamo a che fare con il classico spoofing del dominio (ossia un indirizzo del mittente falso), ma con un indirizzo di un provider e-mail gratuito, che per sua natura non è collegato a un dominio e-mail aziendale. E quindi è decisamente più difficile individuare un attacco basandosi solo sull’autenticità del mittente.

Ecco perché è essenziale che le compagnie facciano affidamento su una soluzione per la sicurezza e-mail all’avanguardia che utilizzi anche l’euristica basata sull’IA e il riconoscimento dei pattern.

Aumentare la consapevolezza del personale in materia di sicurezza resta un’altra linea di difesa chiave

L’aumento della consapevolezza del personale in materia di rischi per la sicurezza continua ovviamente a svolgere un ruolo cruciale. Ai dipendenti dovrebbe essere costantemente ricordato di mettere sempre in dubbio la validità delle e-mail, anche quando sembrano plausibili.

Nella pratica quotidiana, ciò significa che:

- Non tutte le e-mail che chiedono pagamenti sono legittime, anche quando sembrano provenire da un collega “reale” o conosciuto.

- La consapevolezza di chi lavora nei dipartimenti delle Risorse umane, Pagamenti o Finanze deve essere particolarmente elevata e rafforzata tramite dei meccanismi di verifica che seguano procedure chiaramente definite. Gli approcci percorribili includono la redazione di linee guida interne per tutelare le procedure di pagamento e che richiedano numerose verifiche e controlli al momento dell’autorizzazione dei pagamenti. In nessun caso il denaro dovrebbe essere inviato basandosi unicamente sulla ricezione di una e-mail.

Eventuali cambiamenti dei dati di pagamento o del conto dovrebbero essere sempre confermati contattando il mittente tramite un altro canale (ad esempio, il numero di telefono o cellulare) e mai rispondendo alla stessa e-mail.

Per saperne di più sui sistemi di protezione ad ampio spettro offerti da Retarus Email Security, non esitare a contattarci.