Dans la majorité des cyberattaques, les pièces jointes des courriers électriques restent le véhicule préféré des contenus malveillants. En dépit des mécanismes de défense, de la détection intelligente des menaces et des analyses basées sur l’IA, les attaquants ont prouvé à maintes reprises leur capacité à introduire des logiciels malveillants dans les réseaux d’entreprise, notamment par le biais de pièces jointes aux courriers électroniques. Dans ce contexte, on sous-estime souvent une approche cruciale de la sécurité des e-mails : le blocage de base préventif de tous les formats de fichiers potentiellement dangereux, peu importent les résultats de la détection des menaces.

Risques causés par des pièces jointes inoffensives en apparence

Les attaquants utilisent des outils ou des formats de fichiers légitimes tels que des fichiers Java ou PowerShell aussi bien que des documents Office contenant des macros intégrées ou des archives protégées par mot de passe. Bien que potentiellement dangereux, plusieurs de ces formats apparaissent inoffensifs au début, d’un point de technique, ce qui signifie qu’ils ne sont pas toujours détectés de manière fiable par les moteurs de détection des antivirus conventionnels ou même par les bacs à sable.

Un exemple typique du monde réel : Dans l’administration quotidienne d’un hôpital ou d’un laboratoire médical, le personnel n’utilise généralement pas de fichiers Java (.jar) ou de scripts exécutables (.ps1, .vbs). De même, les employés de banque n’ont généralement pas besoin de travailler avec des archives compressées et protégées par mot de passe (du moins pas dans leurs boites de courriers électroniques). Des formats structurés tels que PDF, Excel ou XML, qui peuvent être analysés plus facilement et en toute sécurité, sont plus répandus.

La connaissance des formats de fichiers caractéristiques du secteur est bénéfique

Plutôt que de bloquer les messages de manière générale, une vision plus nuancée qui prend en considération le secteur spécifique peut aider les entreprises à renforcer de manière ciblée leur sécurité. Dans plusieurs secteurs, on sait clairement quels formats de fichiers sont nécessaires dans la communication professionnelle quotidienne, et lesquels représentent invariablement un risque. La même approche peut être appliquée à des secteurs ou à des profils professionnels spécifiques au sein d’une entreprise. Dans ce sens, la surface d’attaque peut être considérablement réduite sans compromettre l’efficacité de la communication ni courir le risque de filtrer des e-mails légitimes.

Une couche de sécurité supplémentaire avec Retarus Attachment Blocker

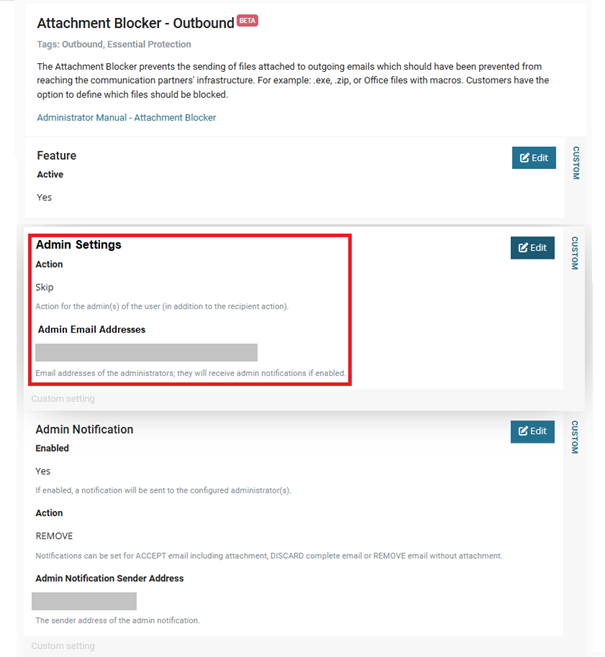

En complément de nos technologies déjà compréhensives de détection des menaces avancées et de sandboxing basées sur l’IA avec le blocage ciblé et systématique des types de fichiers, s’ajoute une couche de protection supplémentaire pour renforcer considérablement la sécurité des communications par courrier électronique au sein de l’entreprise. Le Retarus Attachment Blocker permet à la fois de filtrer les e-mails entrants et sortants en fonction de règles définies au préalable, par exemple en fonction des extensions de fichiers, des types MIME ou des fonctionnalités suspectes comme la protection par mot de passe.

Grâce à la gamme d’options de configuration récemment élargie, les administrateurs informatiques sont bien nantis pour bénéficier d’un outil encore plus puissant. Des règles de filtrage nuancées et des fonctions de notification sophistiquées permettent désormais d’adapter le service avec plus de facilité et de précision afin de répondre aux demandes spécifiques de votre entreprise. Restez à l’affût pour en savoir plus sur ce sujet dans un avenir proche.