Nos experts en sécurité des courriels ont détecté une recrudescence d’un genre sophistiqué d’ingénierie sociale ciblant les entreprises, et particulièrement leurs équipes RH ou de gestion de la paie, avec une escroquerie difficile à détecter au premier abord.

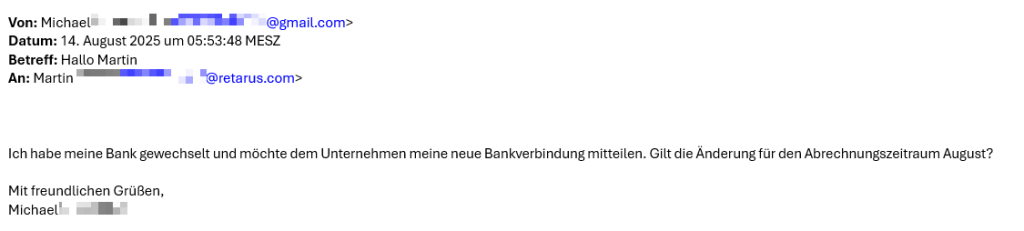

Un prétendu ancien employé envoie de nouvelles coordonnées bancaires.

Le mode opératoire suit généralement un scénario identique. Les attaquants utilisent des plateformes de réseautage professionnel accessibles au public telles que LinkedIn pour rechercher des informations sur des personnes qui, selon leurs profils, ont été employés jusqu’à récemment dans l’entreprise ciblée ou qui viennent de débuter dans un nouveau poste.

En utilisant une adresse privée qui semble légitime d’un point de vue technique (Gmail ou Yahoo, par exemple), les attaquants envoient par la suite un message au département RH ou de gestion de la paie de l’ancien employeur de la personne.

Le courriel indique généralement que l’ancien employé a changé ses coordonnées bancaires et demande donc que tous les paiements en cours (tels que salaire, prime, heures supplémentaires ou indemnités de congés) soient transférés sur le nouveau compte.

Dans les messages suivants, les escrocs exercent une pression temporelle – typique de ce type d’attaques – ou menacent l’entreprise de poursuites légales.

Pour le destinataire au département RH ou de gestion de la paie de l’entreprise, le scénario semble tout à fait plausible au premier abord, d’autant plus que les anciens employés ont tendance à utiliser des comptes de messagerie privés plutôt que des adresses professionnelles dans de telles situations.

Pourquoi les contrôles classiques s’avèrent souvent insuffisants

Cela a un impact sur les options de détection technique disponibles. Les solutions de sécurité des courriels se concentrent souvent sur la détection des fausses adresses d’expéditeur, par exemple via SPF, DKIM, DMARC et les listes de blocage, comme première ligne de défense. Dans ces cas-là, cependant, il ne s’agit pas d’usurpation de domaine classique (c’est-à-dire une fausse adresse d’expéditeur), mais plutôt d’une adresse provenant d’un fournisseur de messagerie gratuit, qui, par sa nature même, n’a aucun lien avec un domaine de messagerie d’entreprise. Ceci rend beaucoup plus difficile la détection d’une attaque en se basant uniquement sur l’authenticité de l’expéditeur.

C’est pourquoi il est essentiel que les entreprises s’appuient sur une solution de sécurité de courriels de pointe qui utilise en outre des heuristiques et une reconnaissance de formes basées sur l’IA.

Accroître la sensibilisation du personnel à la sécurité demeure une autre ligne de défense importante

Sensibiliser le personnel aux risques de sécurité continue bien entendu de jouer un rôle vital. Les employés devraient être constamment rappelés de toujours remettre en question la validité des courriels, même lorsqu’ils semblent plausibles.

Dans le contexte des activités quotidiennes de l’entreprise, ceci signifie en pratique :

- Les courriels exigeant un paiement ne sont pas tous légitimes, même lorsqu’ils semblent provenir d’un collègue « réel » ou connu.

- La sensibilisation des personnes travaillant dans les services RH, gestion de paie ou finance, doit être particulièrement élevée et épaulée par des mécanismes de test suivant des procédures clairement définies. Les approches viables consistent notamment à mettre en place des directives internes pour sécuriser les processus de paiement et à imposer de multiples vérifications et contrôles en ce qui concerne l’autorisation des paiements. En aucun cas un transfert d’argent ne doit être effectué sur la seule base de la réception d’un courriel.

Toute modification des informations de paiement ou de compte doit toujours être confirmée en contactant l’expéditeur par un autre canal (par exemple, téléphone fixe ou numéro de téléphone mobile) et jamais en répondant directement au courriel en soi.

Pour en savoir plus sur les mécanismes de protection complets offerts par Retarus Email Security, n’hésitez pas à nous contacter..