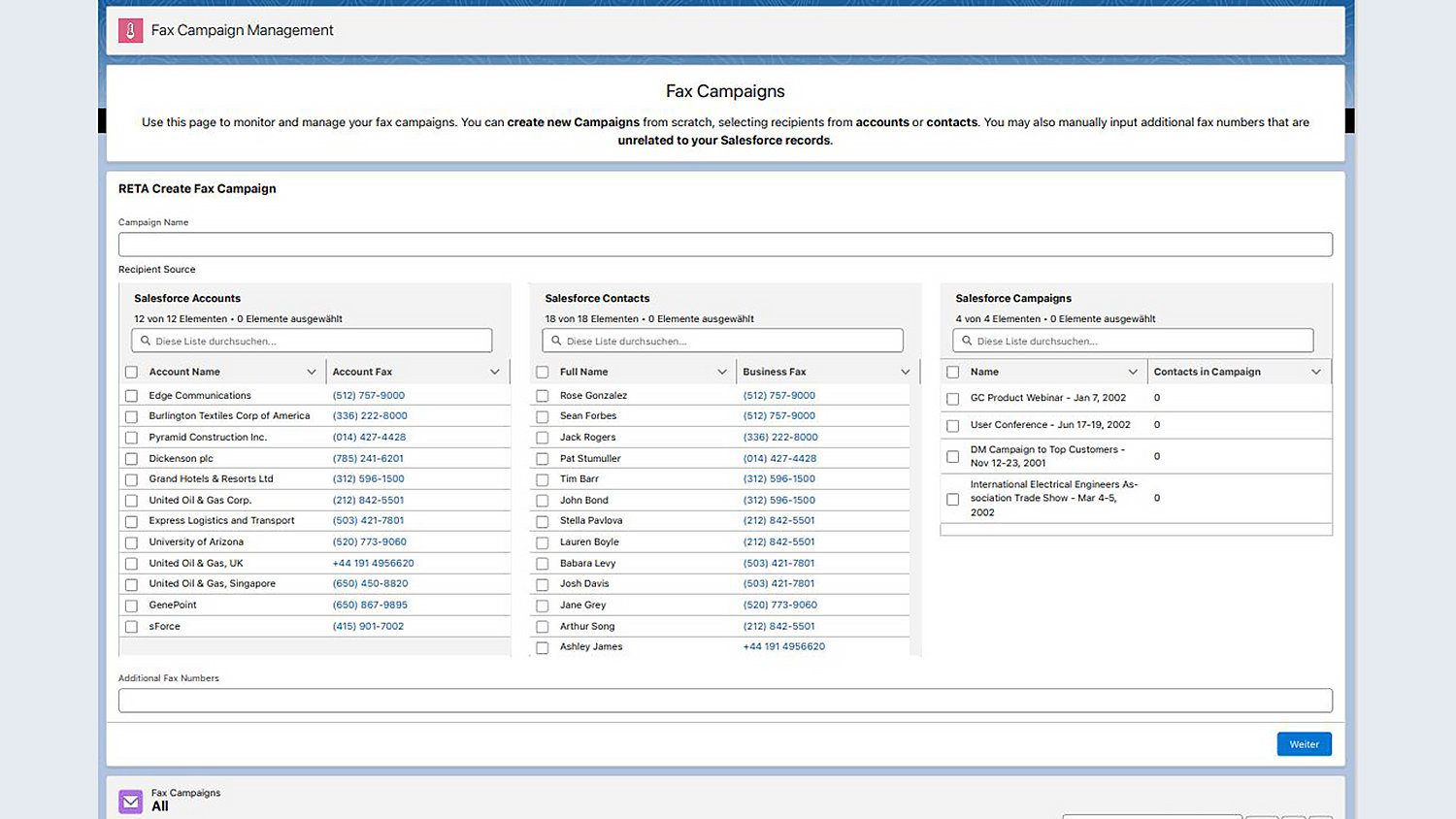

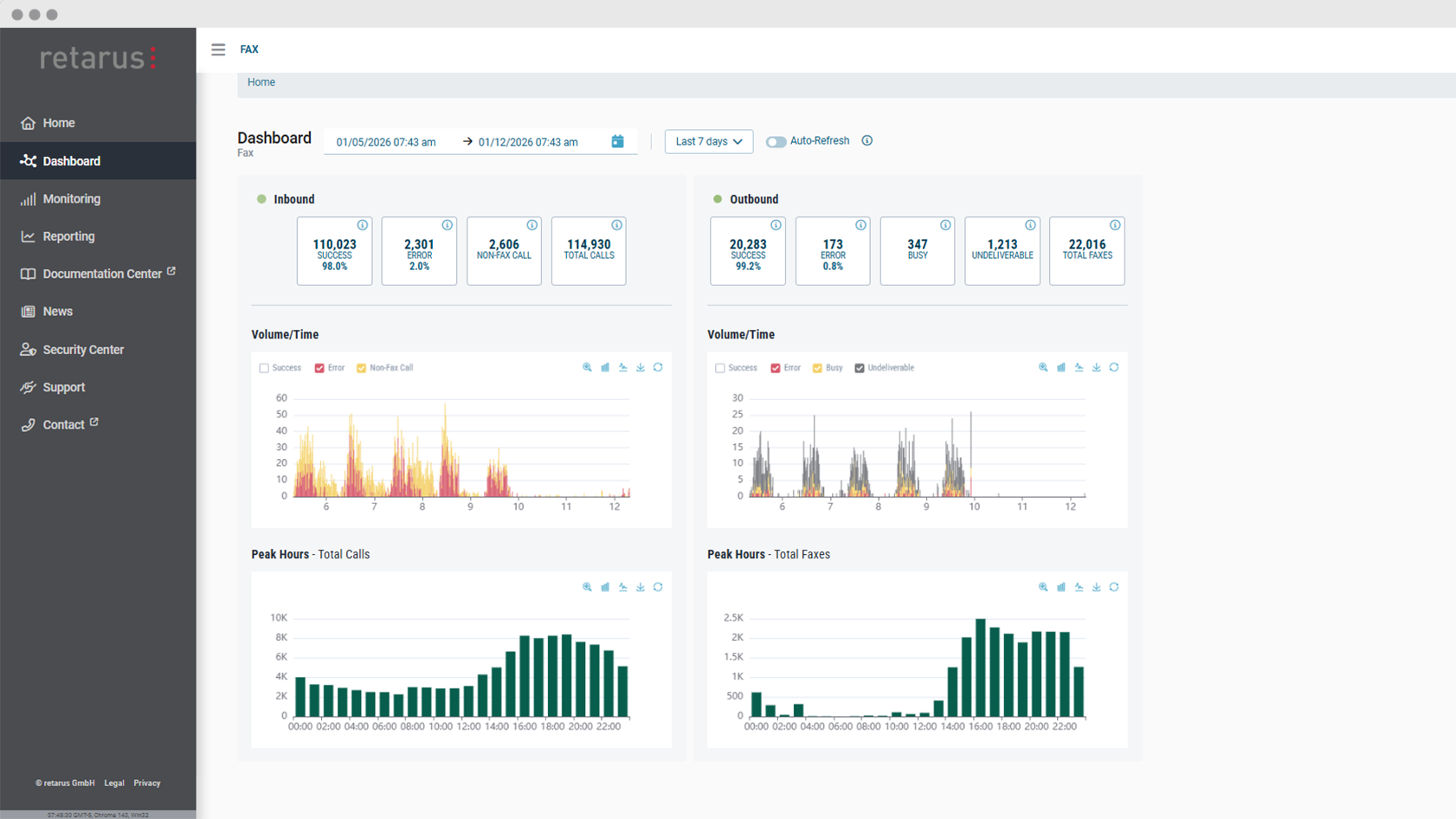

Les entreprises utilisant Salesforce peuvent désormais envoyer des fax plus intelligemment et plus rapidement grâce à la nouvelle application Retarus Cloud Fax. Cette intégration native de l’API Retarus Cloud Fax est complétée par une extension de l’interface utilisateur permettant de gérer de manière transparente les transmissions de documents, les notifications de statut et les rapports depuis Sales Cloud, Service Cloud et Health Cloud.

Présentation de l’application Retarus Cloud Fax pour Salesforce

Tags: Cloud Fax